Difference between revisions of "Firewalls/fa"

Views

Actions

Namespaces

Variants

Tools

Tags: Mobile web edit Mobile edit |

Tags: Mobile web edit Mobile edit |

||

| (25 intermediate revisions by the same user not shown) | |||

| Line 34: | Line 34: | ||

}} | }} | ||

این نشان می دهد که تمام ترافیک ورودی را مسدود می کند و به همه ترافیکهای خروجی اجازه میدهد. این نقطه شروع خوبی برای اکثر سامانه های میزکار است. با این حال، اغلب ما می خواهیم به برخی از ترافیک های ورودی اجازه دهیم. این را می توان با دستور <code>ufw allow</code> انجام داد. به عنوان مثال، اگر بخواهیم به ترافیک ssh ورودی اجازه دهیم تا بتوانیم از سایر دستگاه های موجود در شبکه به دستگاه متصل شویم، می توانیم از دستور زیر استفاده کنیم: | |||

{{UserCmd|command=sudo ufw allow ssh}} | |||

اگر بخواهیم اتصالات tcp را به یک وبسرور محلی روی درگاه غیر استاندارد https، یعنی درگاه 8443 نیز انجام دهیم. می توانیم از این دستور استفاده کنیم: | |||

{{UserCmd|command=sudo ufw allow in 8443/tcp}} | |||

{{tip| | {{tip|وقتی ''in'' یا ''out'' را مشخص نمی کنید، ''in'' در نظر گرفته می شود}} | ||

==UFW | ==UFW و برنامههای کاربردی== | ||

ممکن است تفاوتی را در دو دستور بالا مشاهده کنید. هنگامی که قوانین را برای ssh ساختیم، از نام و برای https از شماره درگاه(پورت)، یعنی 8443، استفاده کردیم. این به این دلیل است که UFW پایگاه داده کوچکی از برنامهها دارد که درگاهها را میشناسد. با دستور زیر می توانید این فهرست را مشاهده کنید: | |||

{{UserCmd|command=sudo ufw app list}} | {{UserCmd|command=sudo ufw app list}} | ||

برای برنامه های موجود در فهرست می توانید آنها را با نام اضافه کنید. اگر میخواهید پیکربندی یکی از برنامهها را مرور کنید، میتوانید از دستور <code>ufw app info</code> استفاده کنید. به عنوان مثال، برای مرور پیکربندی ssh دستور زیر را وارد کنید: | |||

{{UserCmdOutput|command=sudo ufw app info SSH|result= | |||

<pre>Profile: SSH | <pre>Profile: SSH | ||

Title: SSH server | Title: SSH server | ||

| Line 59: | Line 59: | ||

}} | }} | ||

{{tip| | {{tip|هنگام استفاده از برنامه ufw، دستورات به حروف بزرگ و کوچک حساس هستند، اما هنگام اضافه کردن قوانین، به آنها حساس نیستند}} | ||

با نصب بسته '''ufw-extras''' با مدیر بسته مورد علاقه خود یا دستور زیر، میتوان برخی از برنامههای از پیش پیکربندیشده اضافی را اضافه کرد: | |||

{{UserCmd|command=pamac install ufw-extras}} | |||

== | ==حذف قوانین== | ||

قوانین را می توان با دستور <code>ufw delete</code> حذف کرد. به عنوان مثال، برای حذف قوانین 8443 ما می توانیم از دستور استفاده کنیم: | |||

{{UserCmd|command=sudo ufw delete allow 8443/tcp}} | |||

شما همچنین می توانید آنها را با شماره حذف کنید. اگر یک لیست شماره دار داشته باشید که می توانید با دستور زیر مشاهده کنید، این کار آسان تر است: | |||

{{UserCmdOutput|command=sudo ufw status numbered|result= | {{UserCmdOutput|command=sudo ufw status numbered|result= | ||

| Line 79: | Line 79: | ||

</pre>}} | </pre>}} | ||

حال اگر بخواهیم اجازه دادن به ssh را در ipv6 متوقف کنیم، می توانیم از دستور زیر استفاده کنیم: | |||

{{UserCmd|command=sudo ufw delete 2}} | |||

==GUFW== | ==GUFW== | ||

[[File:gufw.jpg|thumb|left|240px]] | [[File:gufw.jpg|thumb|left|240px]] | ||

ترجیح می دهید از برنامه های رابط کاربری گرافیکی استفاده کنید و همچنان می خواهید دیوارآتش خود را مدیریت کنید؟ مشکلی نیست GUFW یک برنامه گرافیکی GTK برای UFW است که قصد دارد مدیریت دیوارآتش لینوکس را تا حد امکان در دسترس و آسان کند. دارای پیشتنظیمی برای درگاههای رایج و برنامههای p2p است. | |||

اگر قبلاً نصب نشده باشد gufw را می توان از مخازن نصب کرد: | |||

{{UserCmd|command=pamac install gufw}} | |||

اکنون در منو بهعنوان پیکربندی دیوارآتش (Firewall Configuration) یا با اجرای مستقیم '''gufw''' در دسترس خواهد بود. | |||

<div style="clear: both"></div> | <div style="clear: both"></div> | ||

=iptables= | =iptables= | ||

iptables | iptables به عنوان بخشی از کِرنِل لینوکس گنجانده شده است. iptables بسیار پیچیدهتر از استفاده از ابزاری مانند UFW است. در نتیجه، آموزش کامل iptables خارج از محدوده این ویکی است. استفاده از iptables در مانجارو باید با هر توزیع لینوکس دیگر یکسان باشد، بنابراین اسناد موجود زیادی وجود دارد. برخی از این موارد در بخش جستار های وابستهی این صفحه پیوند داده شده است. در اینجا برخی از اصول اولیه برای شروع شما وجود دارد. | ||

برای فعال کردن قوانین بارگیری در راه اندازی می توانید از دستور زیر استفاده کنید: | |||

{{UserCmd|command=sudo systemctl enable iptables.service}} | |||

با این کار قوانین از پرونده '''etc/iptables/iptables.rules/''' بارگیری می شود. | |||

برای نمایش قوانین بارگذاری شده فعلی دستور زیر را وارد کنید: | |||

{{UserCmd|command=sudo iptables -L}} | |||

برای ذخیره قوانین فعلی در یک پرونده: | |||

{{UserCmd|command=sudo sh -c "iptables-save > /etc/iptables/iptables.rules"}} | |||

برای بارگذاری قوانین از یک پرونده: | |||

{{UserCmd|command=sudo sh -c "iptables-restore > /etc/iptables/iptables.rules"}} | |||

برای اجازه دادن به اتصالات ssh: | |||

{{UserCmd|command=sudo iptables -A INPUT -p tcp --dport 22 -m conntrack --ctstate NEW,ESTABLISHED -j ACCEPT}} | |||

{{UserCmd|command=sudo iptables -A OUTPUT -p tcp --sport 22 -m conntrack --ctstate ESTABLISHED -j ACCEPT}} | |||

= | =جستار های وابسته= | ||

* | * [https://wiki.archlinux.org/index.php/Ufw UFW در ویکی آرچ] | ||

* | * [https://help.ubuntu.com/community/UFW وبسایت UFW] | ||

* | * [https://gufw.org وبسایت GUFW] | ||

* | * [https://linux.die.net/man/8/iptables صفحه راهنمای iptables] | ||

* | * [https://wiki.archlinux.org/index.php/iptables iptables در ویکی آرچ] | ||

* | * [https://wiki.debian.org/iptables iptables در ویکی دبیان] | ||

[[Category:Contents Page{{#translation:}}]] | [[Category:Contents Page{{#translation:}}]] | ||

[[Category:Security{{#translation:}}]] | [[Category:Security{{#translation:}}]] | ||

Latest revision as of 13:14, 15 April 2022

نمای کلّی

اجرای یک دیوارآتش محلی تقریباً همیشه یک تمرین خوب است. حتی زمانی که پشت دیوارآتش شبکه قرار دارید، یک دیوارآتش محلی از شما در برابر تهدیدات داخل شبکه محافظت می کند.

UFW

UFW مخفف Uncomplicated FireWall است و برنامه ای برای مدیریت دیوارآتش و فیلتر شبکه است. این یک رابط خطفرمان فراهم می کند و هدف آن این است که بدون پیچیدگی و آسان برای استفاده باشد. UFW بسیار سادهتر از iptables است و مکان خوبی برای شروع است مگر اینکه نیازهای بسیار تخصصی داشته باشید.

=نصب UFW

می توانید بسته ufw را با استفاده از مدیر بسته مورد علاقه خود یا با دستور زیر نصب کنید:

پس از نصب UFW، باید آن را با استفاده از دستورات زیر شروع کرده و فعال کنید:

اضافه کردن قوانین

اضافه کردن قوانین

برای مشاهده پیکربندی فعلی میتوانید از دستور ufw status استفاده کنید. در اینجا در نصب جدید اینگونه به نظر میرسد:

$ sudo ufw status verbose

Status: active Logging: on (low) Default: deny (incoming), allow (outgoing), disabled (routed) New profiles: skip

این نشان می دهد که تمام ترافیک ورودی را مسدود می کند و به همه ترافیکهای خروجی اجازه میدهد. این نقطه شروع خوبی برای اکثر سامانه های میزکار است. با این حال، اغلب ما می خواهیم به برخی از ترافیک های ورودی اجازه دهیم. این را می توان با دستور ufw allow انجام داد. به عنوان مثال، اگر بخواهیم به ترافیک ssh ورودی اجازه دهیم تا بتوانیم از سایر دستگاه های موجود در شبکه به دستگاه متصل شویم، می توانیم از دستور زیر استفاده کنیم:

اگر بخواهیم اتصالات tcp را به یک وبسرور محلی روی درگاه غیر استاندارد https، یعنی درگاه 8443 نیز انجام دهیم. می توانیم از این دستور استفاده کنیم:

UFW و برنامههای کاربردی

ممکن است تفاوتی را در دو دستور بالا مشاهده کنید. هنگامی که قوانین را برای ssh ساختیم، از نام و برای https از شماره درگاه(پورت)، یعنی 8443، استفاده کردیم. این به این دلیل است که UFW پایگاه داده کوچکی از برنامهها دارد که درگاهها را میشناسد. با دستور زیر می توانید این فهرست را مشاهده کنید:

برای برنامه های موجود در فهرست می توانید آنها را با نام اضافه کنید. اگر میخواهید پیکربندی یکی از برنامهها را مرور کنید، میتوانید از دستور ufw app info استفاده کنید. به عنوان مثال، برای مرور پیکربندی ssh دستور زیر را وارد کنید:

$ sudo ufw app info SSH

Profile: SSH Title: SSH server Description: SSH server Port: 22/tcp

با نصب بسته ufw-extras با مدیر بسته مورد علاقه خود یا دستور زیر، میتوان برخی از برنامههای از پیش پیکربندیشده اضافی را اضافه کرد:

حذف قوانین

قوانین را می توان با دستور ufw delete حذف کرد. به عنوان مثال، برای حذف قوانین 8443 ما می توانیم از دستور استفاده کنیم:

شما همچنین می توانید آنها را با شماره حذف کنید. اگر یک لیست شماره دار داشته باشید که می توانید با دستور زیر مشاهده کنید، این کار آسان تر است:

$ sudo ufw status numbered

Status: active

To Action From

-- ------ ----

[ 1] 22 ALLOW IN Anywhere

[ 2] 22 (v6) ALLOW IN Anywhere (v6)

حال اگر بخواهیم اجازه دادن به ssh را در ipv6 متوقف کنیم، می توانیم از دستور زیر استفاده کنیم:

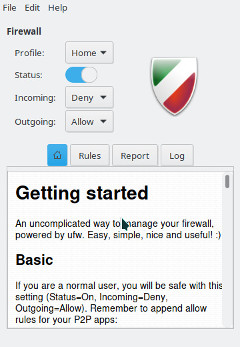

GUFW

ترجیح می دهید از برنامه های رابط کاربری گرافیکی استفاده کنید و همچنان می خواهید دیوارآتش خود را مدیریت کنید؟ مشکلی نیست GUFW یک برنامه گرافیکی GTK برای UFW است که قصد دارد مدیریت دیوارآتش لینوکس را تا حد امکان در دسترس و آسان کند. دارای پیشتنظیمی برای درگاههای رایج و برنامههای p2p است.

اگر قبلاً نصب نشده باشد gufw را می توان از مخازن نصب کرد:

اکنون در منو بهعنوان پیکربندی دیوارآتش (Firewall Configuration) یا با اجرای مستقیم gufw در دسترس خواهد بود.

iptables

iptables به عنوان بخشی از کِرنِل لینوکس گنجانده شده است. iptables بسیار پیچیدهتر از استفاده از ابزاری مانند UFW است. در نتیجه، آموزش کامل iptables خارج از محدوده این ویکی است. استفاده از iptables در مانجارو باید با هر توزیع لینوکس دیگر یکسان باشد، بنابراین اسناد موجود زیادی وجود دارد. برخی از این موارد در بخش جستار های وابستهی این صفحه پیوند داده شده است. در اینجا برخی از اصول اولیه برای شروع شما وجود دارد.

برای فعال کردن قوانین بارگیری در راه اندازی می توانید از دستور زیر استفاده کنید:

با این کار قوانین از پرونده etc/iptables/iptables.rules/ بارگیری می شود.

برای نمایش قوانین بارگذاری شده فعلی دستور زیر را وارد کنید:

برای ذخیره قوانین فعلی در یک پرونده:

برای بارگذاری قوانین از یک پرونده:

برای اجازه دادن به اتصالات ssh: